Tuttavia, per molti, questa notizia conferma qualcosa di già noto. La sua importanza quindi non risiede nella novità, ma nell’aver portato alla luce il dibattito sul debole quadro legale su cui si basano la gestione e i servizi internet. Ma prima di approfondire le possibili conseguenze di queste rivelazioni rivediamo ciò che è già noto:

Il governo USA spia le comunicazioni mondiali

Nel 1960 fu svelata per la prima volta l’attività di spionaggio sulle comunicazioni mondiali realizzata dalla National Security Agency (NSA), creata otto anni prima su ordine esecutivo segreto del Presidente degli Stati Uniti (3).

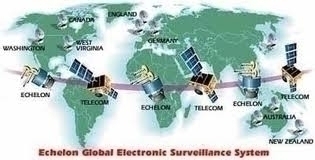

Più tardi, nel 1977, è arrivata la rete globale di spionaggio ECHELON gestita da NSA insieme a entità di altri 4 paesi di lingua inglese: Canada, Regno Unito, Australia e Nuova Zelanda (4). Questo sistema è dotato di stazioni di intercettazione elettronica e di una flotta di satelliti per catturare, in tutto il mondo, i segnali di comunicazione trasmessi con ogni mezzo: radio, satellite, rete telefonica cellulare, linee telefoniche e fibre ottiche.

Nel 2001 il Parlamento europeo ha “scoperto” l’esistenza di questo sistema e ha espresso preoccupazione per la sua portata, non solo in relazione alla violazione della privacy delle persone, ma anche per l’uso a scopo di spionaggio industriale, necessario per dare un vantaggio competitivo alle imprese statunitensi sui propri rivali europei (5).

Nel 2003 si rivelò un’operazione di spionaggio sui membri del Consiglio di sicurezza delle Nazioni Unite che in quel momento stavano dibattendo la legittimità dell’invasione dell’Iraq. Questa operazione, condotta dalla NSA degli Stati Uniti, ha contato sulla collaborazione della GCHQ del Regno Unito (6).

E per cinque anni la GCHQ ha sviluppato un proprio programma, che attualmente intercetta più di 200 cavi di fibra ottica che arrivano alle isole britanniche, da cui estrae ed elabora ogni giorno 600 milioni di telefonate, tutto questo realizzato nell’ambito di accordi segreti con le società commerciali che essi chiamano “partner in intercettazione” (2).

Le grandi imprese di telecomunicazioni e internet spiano i loro utenti

Queste imprese immagazzinano i cosiddetti “metadati” di chi utilizza i loro servizi. Sono denominati metadati, le informazioni sui “dati” e non i “dati” in sé. Ad esempio, il contenuto di una telefonata o di una mail sono dei dati, mentre i numeri telefonici o gli indirizzi di posta elettronica dell’origine e di destinazione, la loro ubicazione fisica, il numero di secondi della chiamata o le parole delle e-mail, ecc, sono “metadati” (7).

I metadati consentono di plasmare modelli di comportamento degli utenti di queste società, in modo che si trasformino in preziose conoscenze, che vengono vendute a terzi, i quali le usano per posizionare pubblicità commerciale, analisi di mercato e per altri usi. In realtà i metadati sono il bene più importante di molte grandi aziende Internet, come Google, Yahoo e Facebook, che hanno ottenuto dalla vendita di questi la maggior parte dei loro profitti.

A questo proposito, si osserva che il database che possiede Facebook con i profili dei suoi utenti, ha ottenuto in un anno un valore di mercato di oltre 100 miliardi di dollari. D’altra parte, si stima che la vendita di tali informazioni nel 2012 abbia raggiunto i 6 miliardi di dollari (8).

Questo è ciò che permette a queste grandi imprese di internet di offrire i propri servizi in forma “gratuita” per i propri utenti, che devono dare il loro consenso per la privacy e per la raccolta di informazioni su di loro. Questo modello diffuso apre una serie di questioni. Per esempio: hanno lo stesso valore i metadati di un internauta abituale di un paese sviluppato, che quelli di un cittadino di un paese in via di sviluppo che di tanto in tanto visita internet? Sarà questo il motivo per cui gli investimenti per fornire servizi Internet tengono conto dei consumatori e non dei cittadini? Queste domande sicuramente richiedono un’analisi che va al di là del contenuto di questo articolo.

Infine: qualcuno può garantire che i “dati” degli utenti non siano memorizzati anche da queste società?

Razionalizzando lo spionaggio

Il governo di Obama aveva già approfittato dell’esistenza di queste banche dati, usandole durante la campagna elettorale del 2008 (9). Non sorprende quindi che siano state sfruttate per altri scopi, tra cui lo spionaggio.

Questo ha permesso al Governo Federale di conseguire notevoli risparmi in quanto l’acquisizione delle informazioni e la loro iniziale elaborazione è realizzata da queste imprese private, il che evita alla NSA di realizzarle partendo da fonti primarie come ECHELON.

In effetti, una delle diapositive divulgate sul programma PRISM, lo caratterizza per la raccolta di informazioni direttamente dai server dei fornitori di servizi e li confronta con altri sistemi di chiamate “a monte” (“Upstream”), che raccolgono le comunicazioni man mano che fluiscono attraverso i cavi in fibra ottica e altre infrastrutture.

Immediatamente dalla rivelazione del programma PRISM, le società partecipanti non hanno avuto altra scelta che riconoscere di aver fornito le informazioni dei loro utenti al Governo Federale e chiarire di averlo fatto “nella cornice della legge” (10).

“Legalità” del programma PRISM e dell’operazione Tempora

La “legge” a cui fanno riferimento le imprese statunitensi e in base alla quale esse devono fornire le informazioni al governo federale, è chiamata FISA (Foreign Intelligence Surveillance Act) ed è stata introdotta dal Congresso degli Stati Uniti d’America nel 2008.

Questa legge è stata elaborata in risposta alle accuse di intercettazione senza mandato giudiziale, intercettazioni sui cittadini degli Stati Uniti come parte di un programma che ha stabilito l’amministrazione di George W. Bush dopo l’attacco alle torri gemelle.

La legge FISA non solo ha dato copertura legale retroattiva alle intercettazioni già effettuate, ma ha confermato che il requisito dell’ordine giudiziale di accedere ai dati per fini di intelligence, si applica solo quando questi sono cittadini degli Stati Uniti. Questo ha aperto la porta a uno spionaggio massiccio verso cittadini stranieri che hanno i loro dati in una società sotto la giurisdizione degli Stati Uniti (11).

Nel caso dell’operazione Tempora della GCHQ del Regno Unito, le autorità britanniche hanno segnalato di agire “pienamente” nell’ambito delle leggi vigenti, in questo caso le leggi RIPA (Regulation of Investigatory Powers Act), HRA (Human Rights Act) e ISA (Intelligence Services Act). Tuttavia è stato notato che queste leggi, scritte nel secolo scorso, non si adattano alla dinamica dell’intercettazione massiccia delle comunicazioni contemporanee, salvo che l’applicazione di misure di salvaguardia ne pemettono un uso flessibile attraverso “certificati” che “legalizzano” la cattura della maggior parte dei dati dal traffico da e verso l’estero del Regno Unito, compreso il requisito di un’ordine giudiziale per ogni intercettazione (12).

Extraterritorialità in applicazione di queste leggi

L’applicazione extraterritoriale di queste leggi ha provocato irritazione in diversi paesi alleati degli Stati Uniti e del Regno Unito. Ad esempio, in Australia, ha scatenato un dibattito sulla “sovranità” dei dati appartenenti agli australiani, tanto alle imprese che alle persone (13).

Anche il Cancelliere tedesco, Angela Merkel espresse (tiepide) proteste alla presenza del Presidente degli Stati Uniti Barack Obama (14).

Ma il rifiuto che ha avuto ripercussioni concrete, è quello espresso dall’Unione Europea attraverso Viviane Reding, alla Commissione di Giustizia.

L’Unione europea si sente imbottigliata nel processo finale di approvazione di una legge sulla protezione dei dati, che, in una versione trapelata alla stampa nel mese di novembre, conteneva un articolo, il numero 42, scritto appositamente per contrastare gli effetti extraterritoriali della legge FISA degli Stati Uniti.

Da quel momento il governo degli Stati Uniti ha implementato una campagna di pressione e di “lobbying” per convincere la Commissione Europea che “per il bene della guerra al terrorismo” non doveva interferire nella sua capacità di ottenere informazioni.

Apparentemente la pressione ha raggiunto risultati, perchè la versione finale della proposta di legge sulla protezione dei dati che è stata introdotta nel gennaio scorso, non conteneva l’articolo di cui sopra (15).

Tuttavia, in seguito alle rivelazioni del programma PRISM, la Commissione ha dichiarato che non avrebbe obiezione alcuna alla reintroduzione dell’articolo al testo della legge.

Internet deve essere disciplinata dal diritto internazionale

L’applicazione extraterritoriale delle leggi statunitensi per quanto riguarda l’accesso ai dati, ha indotto il giornale inglese The Independent a patrocinare in un editoriale, l’istituzione di norme globali per l’utilizzo dei dati che regolamentassero le attività delle imprese transnazionali di Internet (16).

Questo, unito alla necessità di regolamentare la gestione delle risorse critiche di Internet, come spiegato in un precedente articolo (17) e le questioni connesse alla cyberguerra e alla sicurezza di Internet, – da discutere in un prossimo articolo – rafforzano l’idea che Internet dovrebbe essere disciplinata dal diritto internazionale.

Pertanto, si dovrà dare impulso al dibattito sulla governance di Internet (18) (19) e considerare la possibilità di andare verso la negoziazione di un trattato che regoli tali questioni, così come altre questioni internazionali di politica pubblica relative a Internet.

Questo è già successo in altri ambiti oltre frontiera, come l’aviazione civile, che dal 1947 è disciplinata dalla Convenzione di Chicago o come quella marittima che dal 1994 ha nella Convenzione delle Nazioni Unite il Diritto marittimo.

Internet a un crocevia

Tutto può continuare come prima, senza essere adeguatamente regolamentato, come una sorta di “Far West digitale” in cui la legge si impone forte e regna la sfiducia, cioè tutto ciò che costituisce un ostacolo per lo sviluppo di nuovi e migliori servizi, colpendo negativamente non solo i cittadini, ma anche per le imprese.

Oppure, al contrario, Internet può convertirsi in uno spazio con adeguata regolamentazione, su principi umanistici concordati al Vertice Mondiale sulla Società dell’Informazione, trasformando infine la rete in un fattore decisivo per lo sviluppo economico e sociale e il raggiungimento di una vita migliore per tutti.

Quando raggiungerà questo, internet sarà diventata adulta.

Juan Alfonso Fernández González * Consigliere presso il Ministero delle Comunicazioni e Professore Aggiunto presso l’Università delle Scienze Informatiche di Cuba. E’ stato membro del Gruppo di Lavoro sulla Governance di Internet delle Nazioni Unite e ha partecipato attivamente al processo di negoziazione dei documenti finali di entrambe le fasi del Vertice Mondiale sulla Società dell’Informazione.

Riferimenti:

1) Glenn Greenwald y Ewen MacAskill. NSA Prism program taps in to user data of Apple, Google and others. The Guardian. 7 de junio de 2013. http://www.guardian.co.uk/world/2013/jun/06/us-tech-giants-nsa-data

2) Ewen MacAskill, Julian Borger, Nick Hopkins, Nick Davies y James Ball. GCHQ taps fibre-optic cables for secret access to world’s communications. The Guardian. 21 de junio de 2013. http://www.guardian.co.uk/uk/2013/jun/21/gchq-cables-secret-world-communications-nsa

3) David Barrett. NSA secrets revealed — in 1960. The Washington Post. 21 de junio de 2013. http://www.washingtonpost.com/opinions/nsa-secrets-revealed-in-1960/2013/06/21/35e0f072-d509-11e2-a73e-826d299ff459_story.html

4) Echelon. EcuRed. http://www.ecured.cu/index.php/Echelon

5) INFORME A5-0264/2001 sobre la existencia de un sistema mundial de interceptación de comunicaciones privadas y económicas (sistema de interceptación ECHELON). Parlamento Europeo. 11 de julio de 2001. http://www.europarl.europa.eu/sides/getDoc.do?pubRef=-//EP//NONSGML+REPORT+A5-2001-0264+0+DOC+PDF+V0//ES&language=ES

6) Marcia Mitchell. NSA Spying: From the UN to PRISM. Counterpunch. 16 de junio de 2013. http://www.counterpunch.org/2013/06/14/nsa-spying-from-the-un-to-prism/?utm_source=rss&utm_medium=rss&utm_campaign=nsa-spying-from-the-un-to-prism

7) Metadatos. EcuRed. http://www.ecured.cu/index.php/Metadatos

8) Martin U. Müller, Marcel Rosenbach y Thomas Schulz. Living by the Numbers. Big Data Knows What Your Future Holds. SPIEGEL ONLINE. 17 de mayo de 2013. http://www.spiegel.de/international/business/big-data-enables-companies-and-researchers-to-look-into-the-future-a-899964.html

9) Carlos Enrique Bayo. El arma total de Obama para vencer a Romney: un megacerebro informático que controla Facebook. Público. 9 de noviembre de 2012. http://www.publico.es/internacional/445113/el-arma-total-de-obama-para-vencer-a-romney-un-megacerebro-informatico-que-controla-facebook

10) Claire Cain Miller. Tech Companies Concede to Surveillance Program. The New York Times. 7 de junio de 2013. http://www.nytimes.com/2013/06/08/technology/tech-companies-bristling-concede-to-government-surveillance-efforts.html?pagewanted=all&_r=0

11) Prof. Didier Bigo y otros.Fighting cyber crime and protecting privacy in the cloud. Estudio solicitado por el Parlamento Europeo. octubre de 2012. http://www.europarl.europa.eu/committees/en/studiesdownload.html?languageDocument=EN&file=79050

12) Ewen MacAskill, Julian Borger, Nick Hopkins, Nick Davies y James Ball. The legal loopholes that allow GCHQ to spy on the world. The Guardian. 21 de junio de 2013. http://www.guardian.co.uk/uk/2013/jun/21/legal-loopholes-gchq-spy-world

13) Adam Bender. PRISM revives data sovereignty arguments in Australia. Computerworld Australia. 12 de junio de 2013. http://www.computerworld.com.au/article/464445/prism_revives_data_sovereignty_arguments_australia/

14) Mild Rebuff: US Rejects Criticism of Intelligence Practices. SPIEGEL ONLINE. 19 de junio de 2013. http://www.spiegel.de/international/world/barack-obama-rebuffs-criticism-of-us-intelligence-practices-a-906659.html

15) Zack Whittaker. Amid NSA spying scandal, the gloves are off for EU’s justice chief. ZDNet. 21 de junio de 2013. http://www.zdnet.com/amid-nsa-spying-scandal-the-gloves-are-off-for-eus-justice-chief-7000017132/

16) Editorial: The time for global rules on data usage has come. The Independent. 10 de junio de 2013. http://www.independent.co.uk/voices/editorials/editorial-the-time-for-global-rules-on-data-usage-has-come-8652534.html

17) Juan Alfonso Fernández González. Internet debe ser regida por el derecho internacional. La Pupila Insomne. 16 de mayo de 2013. http://lapupilainsomne.wordpress.com/2013/05/20/internet-debe-ser-regida-por-el-derecho-internacional-2/

18) Jean-Christophe Nothias. And Now the Second Battle of the Internet. The Huffington Post.13 de junio de 2013. http://www.huffingtonpost.com/jeanchristophe-nothias/internet-governance_b_3435812.html

19) Joel Hruska. The NSA’s Prism leak could fundamentally change or break the entire internet. ExtremeTech. 10 de junio de 2013. http://www.extremetech.com/computing/157761-the-nsas-prism-leak-could-fundamentally-change-or-break-the-entire-internet

(Tratto da La pupila insomne)

* da cubadebate.cu

Traduzione per Resistenze.org a cura del Centro di Cultura e Documentazione Popolare

- © Riproduzione possibile DIETRO ESPLICITO CONSENSO della REDAZIONE di CONTROPIANO

Ultima modifica: stampa