Il che non vuol dire che non si possa fare o dire nulle nella Rete. Ma bisogna sapere che ogni nostra parola finisce in un database, catalogata e pronta a esser ripescata ogni volta che risulti opportuno. A chi? Siete ingenui a fare questa domanda….

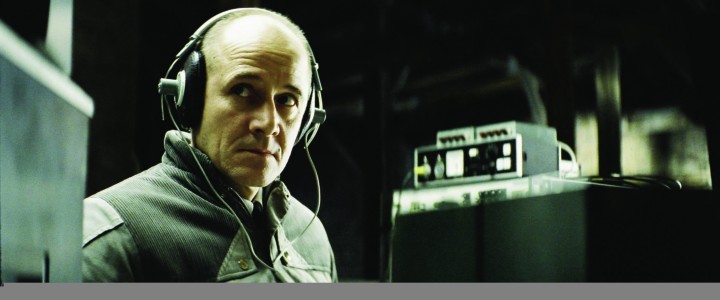

Siamo figli di questo tempo, non di uno ormai lontano. Ognuno di noi pò svegliarsi una mattina e senrirsi più “indignato” del giorno prima emettersi in Rete a raccontarlo. Verrà schedato alla prima parola che scrive. Ricordatelo sempre. Ai tempi della Stasi di Markus Wolf, in fondo, erano ancora dei dilettanti autodidatti.

*****

Wikileaks: siamo tutti spiati

di Gianluca Di Feo e Stefania Maurizi

Ragnatele elettroniche capaci di imprigionare milioni di miliardi di dati ogni giorno. Tutto può essere sorvegliato, non c’è scampo: dai telefoni ai computer, le tecnologie a cui affidiamo la nostra quotidianità possono trasformarsi in traditori che riferiscono ogni cosa. Colpa soprattutto della Rete, dove viaggiano le informazioni sulla nostra vita ma che ormai è affollata di spioni d’ogni genere. Una sorta di Grande Fratello orwelliano che non ha più limiti operativi: si può entrare dovunque. Il nostro pc può diventare una telecamera che ci riprende nei momenti più intimi, la nostra posta può essere letta e c’è persino il modo di modificare i nostri sms prima che arrivino al destinatario. Le intercettazioni di telefoni e mail, ma anche pedinamenti satellitari e depistaggi via Web ormai sono un affare da cinque miliardi di dollari l’anno. Gli Stati sono i committenti principali, ma le operazioni sono condotte direttamente da aziende private che mettono i loro servizi a disposizione di democrazie e dittature. In molte occasioni, poi, giocano sporco. Perché in questo bazar mondiale dello spionaggio si può trovare di tutto.

SENZA DIFESE.

Che la privacy ormai sia un’illusione è una consapevolezza diffusa. Ora però si può trasformare questa sensazione in certezza grazie a un nuovo giacimento di documenti riservati che WikiLeaks ha ottenuto e che “l’Espresso” pubblica in esclusiva per l’Italia. Si tratta di centinaia di “Spy Files” con le prestazioni offerte dalle società di sorveglianza elettronica di tutti i Paesi. E’ un database choccante, un colossale catalogo di come la vita di chiunque possa essere “rubata”, copiata e analizzata in modo automatizzato. Ovunque e comunque. Ci sono ditte come la sudafricana Vastech, che garantiscono ai loro clienti di “poter monitorare tutte le comunicazioni internazionali e regionali via satellite e via telefono che avvengono in tutto il Paese”. Altre come la tedesca Elaman che spiegano come ormai l’immagazzinamento dei dati intercettati non sia più un problema e che, analizzandoli, “i governi possono localizzare un individuo, le persone a lui associate e i membri di un gruppo, come gli oppositori politici”. Ancora più inquietanti le brochures della spagnola Agnitio: mostrano cellulari disegnati come marionette, che i congegni dell’azienda possono completamente manipolare, cambiando il contenuto degli sms prima che vengano inoltrati, inviando falsi messaggi da qualsiasi utenza e facendo arrivare chiamate da qualunque cellulare, vero o inesistente. Una singola ditta promette di tenere sotto controllo centomila telefoni contemporaneamente, grazie alla mostruosa possibilità di accatastare dati e poi frugarci dentro.

E negli “Spy files” di WikiLeaks l’Italia si mostra all’avanguardia dal punto di vista tecnologico, presentando prodotti insidiosi che poi spesso vengono scatenati fuori da ogni regola. Noi siamo il Far West dello spionaggio privatissimo: lo dimostrano vicende come il sistema Trojan a disposizione di Luigi Bisignani, capace di infilarsi nei computer di personaggi da tenere sotto controllo. L’Italia è l’unico Paese occidentale dove il principale operatore telefonico aveva una squadra di hacker che penetrava nella mail di giornalisti ostili, come ha fatto il Tiger Team di Telecom nei confronti del vicedirettore del “Corriere della Sera” Massimo Mucchetti. E siamo un Paese dove si è scoperto un mercato nero di tabulati telefonici venduti da personale delle forze dell’ordine a prezzi persino modici.

TRADITI DALLA RETE.

La sorveglianza sulla vecchia telefonia, fissa o mobile, è già superata. Adesso la chiave di tutto è la Rete, a cui si agganciano pure i cellulari d’ultima generazione: ogni 60 secondi sulWeb passano 168 milioni di e-mail, 370 mila telefonate via Skype, 98 mila tweet, 694.445 ricerche su Google, 1.500 nuovi post dei blog, 600 nuovi video caricati su YouTube. Un diluvio di dati che racconta tutto di noi: la nostra routine quotidiana, i viaggi che prenotiamo, i regali che acquistiamo, chi sono i nostri amici, quali emozioni ci scambiamo. Ormai le nostre esistenze sono digitali. E possono essere rubate con enorme facilità: furti singoli o razzie di massa. Prima delle Torri Gemelle gli imprenditori che si occupavano di questo settore erano pochissimi, poi nel massimo segreto il business è esploso e adesso vale ogni anno cinque miliardi di dollari. Il silenzio sull’industria dell’info-vigilanza viene difeso in tutti i modi: qui affari privati e interessi nazionali si fondono. Ma l’organizzazione creata da Julian Assange è riuscita ancora una volta a superare le barriere di segretezza.

LA CYBER BOMBA TRICOLORE.

Tra i dossier italiani c’è quello su un’azienda milanese che sta diventando un caso mondiale: è l’unica a mettere sul mercato un’arma cibernetica, come loro stessi la definiscono. Un apparato dichiaratamente “offensivo” con potenzialità sconvolgenti chiamato Remote Control System, Rcs. Lo ha inventato la Hacking Team che dal suo quartiere generale di via Moscova conduce un marketing altrettanto aggressivo. Rcs è il più moderno cavallo di Troia concepito finora: un Trojan che entra in computer e smartphones per trasformarli in uno strumento a disposizione dello spione. Cattura, copia e trasmette ogni dato: mail, conversazioni telefoniche o Skype, pagine Internet consultate, password, post sui social network, posizione satellitare. Non solo: può attivare telecamera o macchina fotografica dell’apparecchiatura, filmando o facendo scatti all’insaputa dell’utilizzatore. E far partire il microfono registrando le conversazioni che avvengono nelle vicinanze. “E’ come se gli infilassimo dentro un agente segreto, che non verrà mai scoperto”, recita la loro brochure.

“Trojan come questo sono la risposta delle aziende della sorveglianza alle comunicazioni cifrate e al boom dei colloqui via Skype, che davano problemi a essere intercettate, perché sono criptate”, spiega a “l’Espresso” Andy Mueller Maghun, il volto pubblico del Chaos Computer Club ossia il più celebre collettivo hacker d’Europa. “Sono venuto a conoscenza dell’Hacking Team nel 2009, dopo che mi sono intrufolato alla megaconferenza dell’intelligence elettronica Iss”, racconta lo specialista statunitense Christopher Soghoian, “loro sono gli unici a non mostrare pudore e cercare di catturare l’attenzione”.

In una recente convention, il fondatore della società David Vincenzetti ha spiegato di avere venduto il suo 007 telematico a 30 clienti in 20 Paesi, “tutti organismi statali in nazioni non sottoposte ad embargo”. Ingaggiare questo agente specialissimo costa 200 mila euro l’anno e i suoi creatori – finanziati da fondi bancari italiani con agevolazioni del ministero delle Attività produttive – sostengono di avere adottato ogni misura per impedire illeciti da parte dei dipendenti. Ma la commercializzazione di sistemi invisibili e invadenti come Rcs sta aprendo un dibattito nei Paesi anglosassoni sui limiti e le regole per l’impiego di queste bombe atomiche dello spionaggio. Esperti come Soghoian ritengono che i venditori di software per la sorveglianza non siano eticamente diversi dai mercanti di Kalashnikov: anzi, nel caso dei mitragliatori c’è un oggetto che può essere seguito fisicamente e a volte fermato alla frontiera, mentre i programmi informatici “d’assalto” possono essere ceduti ovunque.

FACCENDIERI WEB. HACKER AZIENDALI.

E’ paradossale notare come molte delle firme attive in Italia siano in qualche modo figlie di un peccato originale: gli arrembaggi illegali della Telecom nell’era Tronchetti Provera, quando la sicurezza era stata affidata a Giuliano Tavaroli e alle “tigri” di Fabio Ghioni, enfant prodige dei Web-corsari che ha patteggiato una condanna a 3 anni e 6 mesi per i raid nei computer altrui. La Digint di Mokbel nasce rilevando tutti i gadget spionistici inventati dalla Ikon di Ghioni. E negli “Spy files” italiani compare la Loquendo, che la Telecom ha venduto pochi mesi fa al colosso americano Nuance Communications. Nell’inchiesta sulla brigata Tavaroli era stato scoperto un misterioso appunto “Roma Loquendo Sismi” che in qualche modo la collegava ai servizi segreti di Pollari. Il documento di WikiLeaks è del 2007: mentre in Italia esplodeva lo scandalo, la Loquendo si presentava alla convention Iss di Dubai. Offriva software evoluti per riconoscere le voci, in modo da individuare ed agganciare una singola persona all’interno di migliaia di conversazioni intercettate. Uno strumento prezioso per le ricerche della magistratura, ma anche per la caccia a terroristi in zona di guerra o per la repressione degli oppositori politici in Paesi senza democrazia.

AL SERVIZIO DEL TIRANNO.

Nel database di WikiLeaks compare Area, azienda di Varese che ha un ruolo di primo piano nelle intercettazioni affidate dalle procure, ma che è finita al centro di un intrigo internazionale per i rapporti con il regime siriano di Bashar Assad, che sta soffocando nel sangue le proteste popolari. La società varesina tiene un basso profilo anche nel marketing e le pagine ottenute dall’organizzazione di Assange sono scarne. Ci sono invece elementi su altre sigle che possono avere contribuito alla sua missione siriana, come la tedesca Ultimaco, con l’obiettivo di oscurare siti degli oppositori e vigilare sulla rete Web dei dissidenti.

Tra i dossier di WikiLeaks spicca quello della Ips, branca del Resi Group di Aprilia, che vende prodotti avanzatissimi come il “Genesi Monitoring Center”: è un potente sistema centralizzato che consente di tenere sotto controllo contemporaneamente tutti i tipi di intercettazioni su un soggetto – voce, fax, Internet – in un vero e proprio cervello elettronico. Dal Lazio Resi collabora con una holding americana presente nel database: la Glimmerglass, specializzata nel captare le comunicazioni che scorrono nei cavi sottomarini per clienti come l’intelligence Usa ma anche per colossi bellici come Lockheed Martin.

Altra ditta italiana presente nei files e che è arrivata lontano è la Expert Systems. Quartier generale a Modena, uffici a Londra, Washington, Chicago e partner eccellenti come Eni, Ansa, il gruppo Rizzoli e il Sole 24 Ore; la Expert ha messo a punto Cogito, un programma di “intelligence semantica” che setaccia giacimenti di informazioni enormi per analizzare il significato e le relazioni tra le parole. Perché ormai il flusso di dati è uno tsunami: “Ogni giorno si producono 15 milioni di miliardi di nuove informazioni”, scrive l’azienda nella brochure, “si fanno 15 milioni di ricerche al mese, un terzo delle quali non raggiunge i risultati sperati”. Una memoria informatica collettiva e globale, spesso raccolta legittimamente per conto dei magistrati ma che resta poi in mani private. Il problema in Italia e nel mondo è stabilire regole e autorità che tutelino questi giacimenti di registrazioni e stronchino le mire dei furbetti.

Da noi ci sono già state fughe clamorose: l’intercettazione di Piero Fassino sulle scalate bancarie consegnata a Silvio Berlusconi dai manager dell’azienda che l’aveva realizzata su incarico dei pm. E gli “Spy Files” di WikiLeaks mostrano come ormai il mercato sia così grande da rendere impossibili i controlli delle autorità statali. Persino l’ex premier pochi giorni fa si è lamentato di essere stato intercettato da “sette fonti diverse”, ma anche lui dichiara di averlo fatto accertare “da un privato”: i nuovi padroni della privacy elettronica.

- © Riproduzione possibile DIETRO ESPLICITO CONSENSO della REDAZIONE di CONTROPIANO

Ultima modifica: stampa